こんにちは、らるちゃんです。

今回は、AWSでよく聞くVPCについて体系的に理解するための、まとめ記事を書きました。

AWSのネットワークサービスの中心であるVPCについて、理解が曖昧な方や学びはじめの方の参考になれば幸いです!

1.VPCとは

まずは、VPCについて一言で説明します。

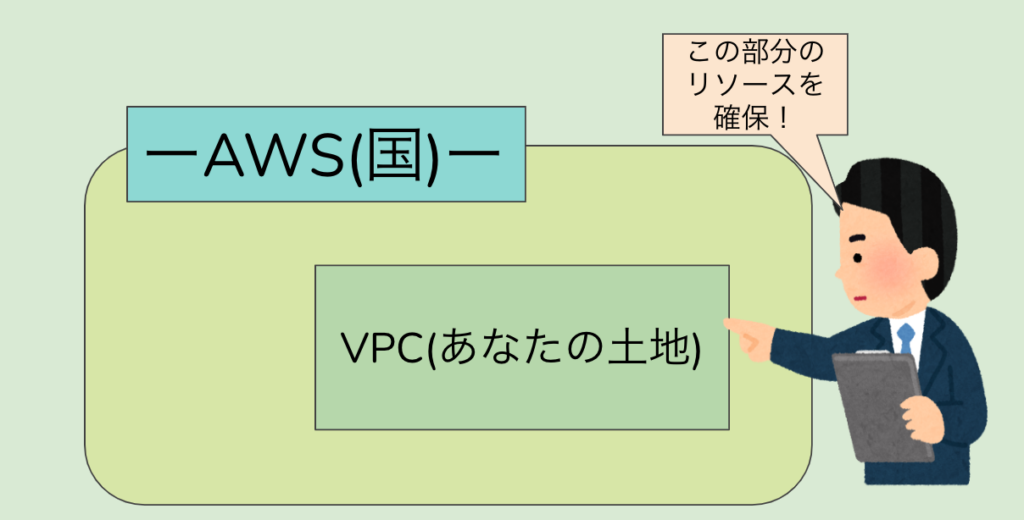

VPC(Virtual Private Cloud)とは、AWS上で利用者ごとの仮想的なネットワークを作成し、他のネットワークやインターネットと論理的に隔離された環境でリソースを運用するためのサービスです。

イメージを国に例えて大まかに説明すると、AWSの環境(=国)の中に、VPC(=あなたの土地)を他のネットワークとは(論理的に)完全に隔離された状態で構築するよ、ということ。

このVPC内でAWSの他のサービスを入れていくイメージですね。

(※S3などVPC内に入れられないサービスも多々あります。)

2.VPCの特徴

VPCの大まかにイメージについては、掴めたと思います。では、VPCを作成すると何ができるのか、4点ほど説明したいと思います。

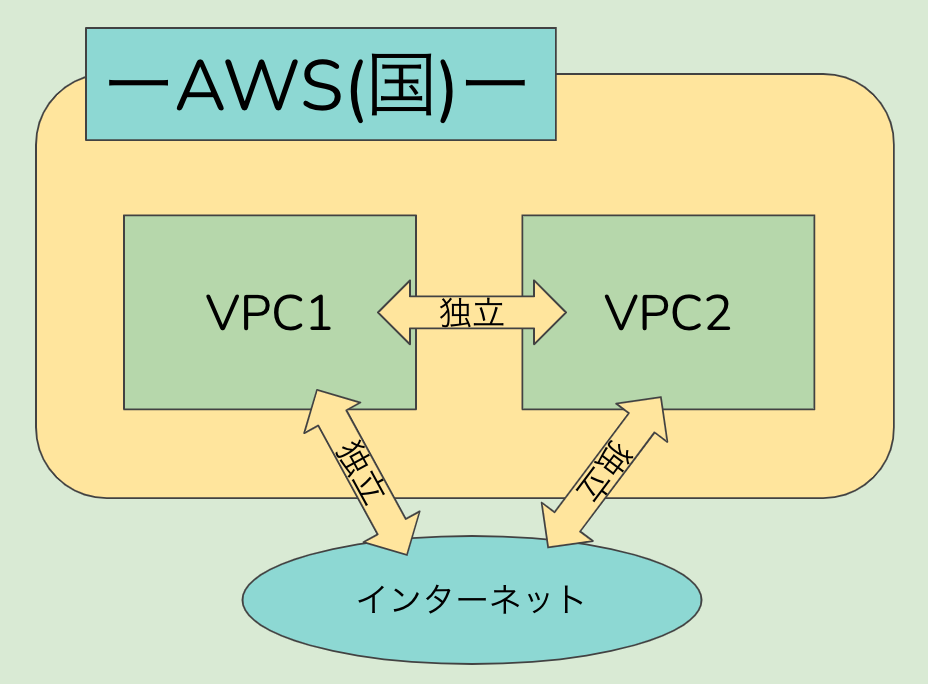

2.1 ネットワークの分離

当たり前と言えば当たり前ですが、作成したVPCは他のVPCと独立したネットワークとなるので、インターネットや他のVPCと隔離された環境でリソースを運用できます。

データやアプリケーションのセキュリティを強化にも役立ちますね。

2.2 柔軟なネットワーク設計

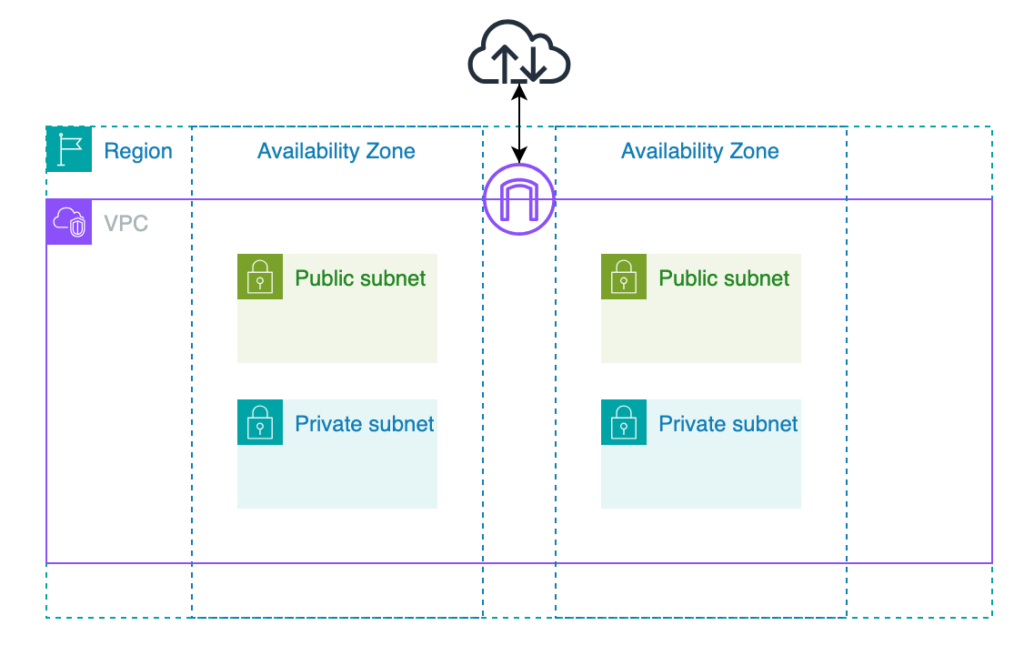

「2.1ネットワークの分離」は、VPC同士が独立しているため、他のネットワークと切り離して考えられる点を挙げましたが、VPC内部でもネットワークの分割が可能です。

プライベートIPアドレスの範囲を設定し、複数のサブネットを作成することで、ネットワークを柔軟に分割できます。例えば、インターネットからアクセス可能な「パブリックサブネット」と、内部のみで利用する「プライベートサブネット」によって分割することができます。

サブネットについては、下でも説明します。今は、「ネットワークを分割するもの」程度に捉えておきましょう。

2.3 カスタマイズ可能なルーティング

VPC内のルートテーブルを設定することで、ネットワークトラフィックの経路を細かく制御できます。これにより、異なるサブネット間の通信や外部への接続方法を柔軟に管理可能です。

2.4 セキュリティの強化

セキュリティグループやネットワークACL(アクセスコントロールリスト)を使用して、リソースレベルやサブネットレベルでアクセス制御が可能です。これにより、どの通信が許可され、どの通信が拒否されるかを明確に設定できます

3.VPCの主要コンポーネント

VPCで利用可能な機能は「コンポーネント」と呼ばれており、様々なコンポーネントを組み合わせることでネットワークを構築することが可能です。

以下では主要なコンポーネントについて説明します。どのような機能があるのか確認することでVPCについても理解を深められるでしょう!

3.1 サブネット(Subnet)

サブネットは、VPC内でIPアドレスをさらに細かく区切ったネットワークの一部です。一般的に、外部からアクセス可能なリソースはパブリックサブネット、内部でのみアクセス可能なリソースはプライベートサブネットに配置します。

3.2 インターネットゲートウェイ(Internet Gateway)

インターネットとVPCを接続するためのゲートウェイです。インターネットからアクセス可能にしたいリソースが配置されているサブネットには、このインターネットゲートウェイを介してアクセスします。

3.3 NATゲートウェイ/NATインスタンス

プライベートサブネットのリソースがインターネットにアクセスするために使用されますが、外部からはアクセスできません。NATを使用することで、内部のリソースが外部に接続できる一方、外部からの直接的な接続を防ぎます。

3.4 ルートテーブル(Route Table)

サブネット内のリソースがどの経路を通じて通信するかを指定するルーティングのルールです。各サブネットには少なくとも1つのルートテーブルが関連付けられており、通信ルートを制御します。

3.5 セキュリティグループとネットワークACL

- セキュリティグループは、インスタンスレベルでのファイアウォール機能を提供します。許可するトラフィックをIPやポート単位で指定します。

- **ネットワークACL(アクセスコントロールリスト)**は、サブネットレベルで適用され、VPC内でのトラフィックの制御を行います。

3.6 VPCエンドポイント

AWSの他のサービスと直接接続するためのエンドポイントです。VPC内のリソースがインターネットを経由せずにAWSサービスにアクセスできるため、通信コスト削減とセキュリティ向上につながります。

4.VPCの設計例

VPCを使った典型的なネットワーク構成として、「パブリックサブネットとプライベートサブネットを持つ構成」が挙げられます。

- パブリックサブネットには、ウェブサーバーやロードバランサーを配置し、インターネットゲートウェイを通じて外部からアクセス可能にします。

- プライベートサブネットには、データベースや内部向けのアプリケーションサーバーを配置し、NATゲートウェイを通じて外部と通信できるようにしますが、外部から直接のアクセスは遮断します。

このようなネットワーク分割により、セキュリティを高めつつ、効率的にAWSリソースを運用できます。

5.VPCを利用する際のベストプラクティス

5.1 最小限のパーミッションで設定する

セキュリティグループやネットワークACLを使用して、最小限のアクセス許可だけを設定し、外部からのアクセスを最小限に抑えましょう。

5.2 マルチアベイラビリティゾーンを活用する

VPC内で複数のアベイラビリティゾーンにサブネットを配置し、冗長化を図ることで、障害時にもサービスが継続できるようにします。

5.3 モニタリングとロギングの活用

AWS CloudWatchやVPCフローログを利用して、トラフィックの監視と異常検知を行い、セキュリティやパフォーマンスの問題に早期に対処できるようにしましょう。

5.4 IPアドレスのプランニング

プライベートIPアドレスの範囲を慎重に設定し、サブネットごとに適切なIP範囲を割り当てることで、将来的な拡張にも対応しやすくなります。

5.5 VPCエンドポイントの利用

外部に出る必要がないトラフィックには、VPCエンドポイントを利用することで、より安全でコスト効率の良いネットワーク設計を実現しましょう。

6.まとめ

いかがだったでしょうか。AWS VPCは、クラウド上でのネットワークのセキュリティと柔軟性を高めるための重要なコンポーネントです。VPCを使用することで、セキュアかつ効率的にAWSリソースを運用し、外部と隔離されたネットワーク環境を構築できます。

ネットワーク設計のベストプラクティスを取り入れて、信頼性が高く、管理が容易なインフラを目指しましょう。